2025年2月22日撰寫

2025年2月23日更新

🚨 Bybit 遭駭!幣流分析揭示 13 億美元虛擬貨幣駭客攻擊細節

近日,全球知名虛擬貨幣交易所 Bybit 遭遇重大駭客攻擊,駭客透過竄改 ETH 冷錢包簽署介面,偽裝正確地址,最終竊取超過 13 億美元的虛擬貨幣,並將資金轉移至駭客地址 0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2。此次事件成為近期加密貨幣領域最嚴重的安全漏洞之一。

Chainvestigate 幣流分析團隊透過幣流追蹤技術,深入調查駭客的資金流向,揭露其洗錢手法與可能的下一步行動。

📊 幣流分析:駭客資金流向追蹤

1️⃣ 幣流分析:駭客竊取資金流入

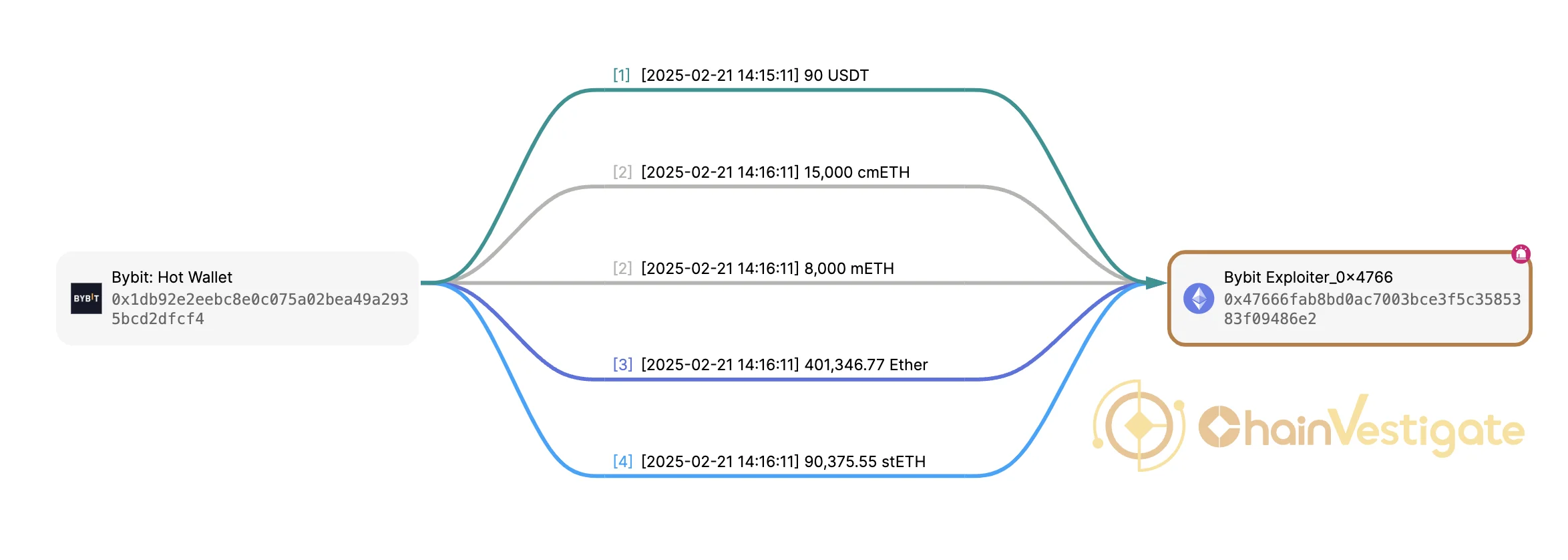

攻擊成功後,駭客竊取 401,346 顆 ETH、90,375 顆 stETH 及其他加密資產,資金流入駭客錢包 0x476…。

幣流分析圖 1:幣流自 Bybit 冷錢包流入駭客錢包

本案例使用 MetaSleuth 進行示範

2️⃣ 幣流分析:ETH 分批轉移,資金分散策略

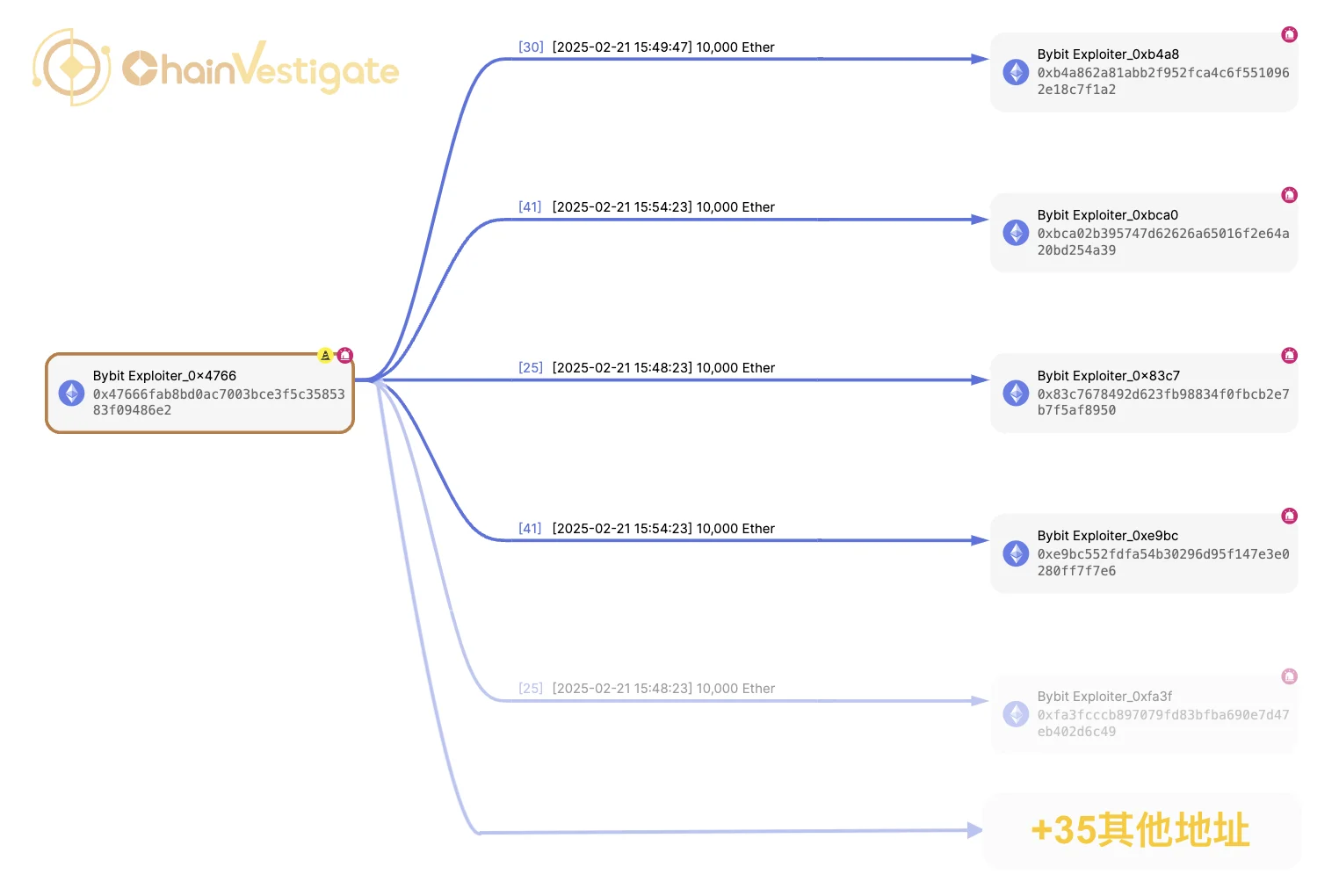

駭客將 400,000 顆 ETH 分批 10,000 顆 ETH,轉移至 40 個非託管錢包,暫時停泊等待後續行動。

幣流分析圖 2:駭客錢包將 40 萬顆 ETH 平均轉移至 40 個錢包地址

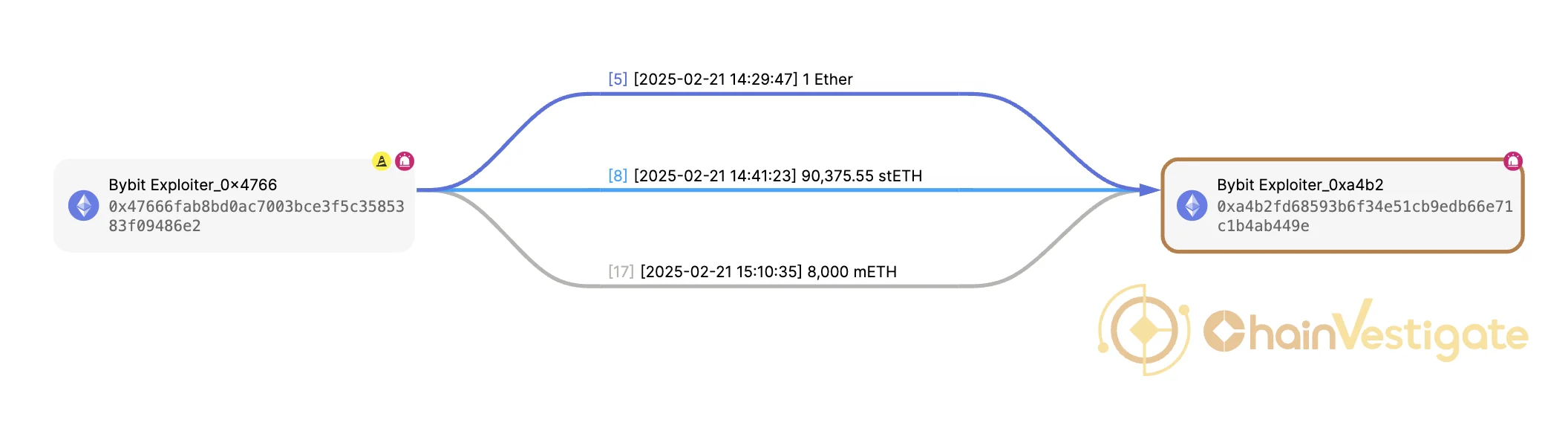

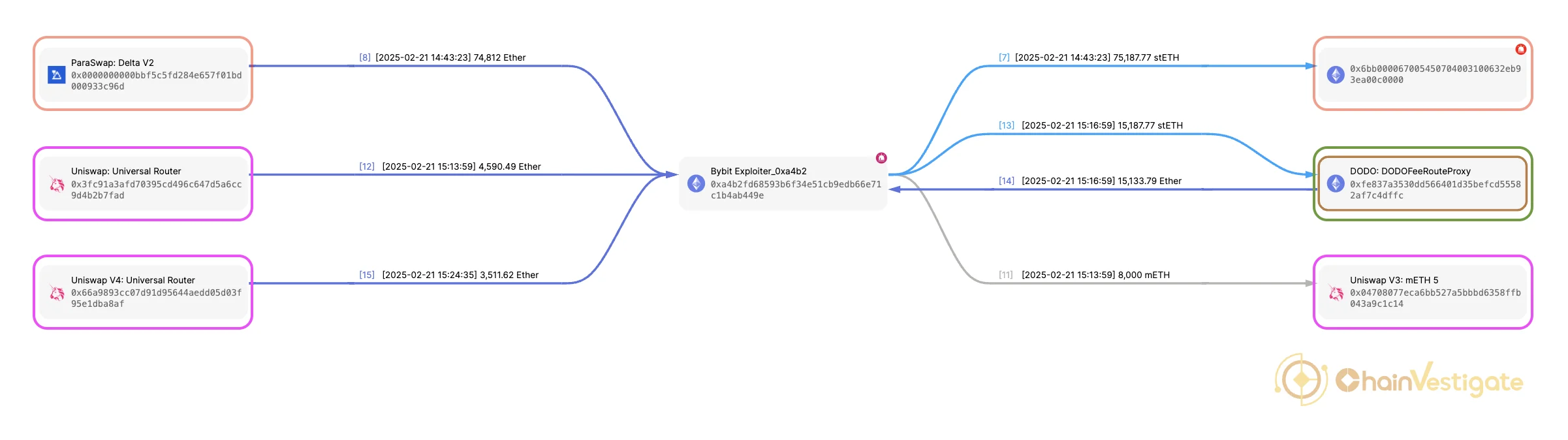

3️⃣ 幣流分析:使用 DeFi 去中心化交易所將 stETH 及 mETH 轉換為 ETH 以利後續多層化

90,375 顆 stETH 及 8,000 顆 mETH 被轉移至非託管錢包 0xa4b…,並透過 DODO Exchange、Uniswap 和 ParaSwap 兌換為約 98,000 顆 ETH。

幣流分析圖 3:駭客錢包將 9萬多顆 stETH 及其他資金轉移至地址0xa4b…

幣流分析圖 4:駭客使用地址 0xa4b… 進行 DeFi-Swap 交易,該種類為一進一出,本幣流分析圖將對應交易以同顏色框標註

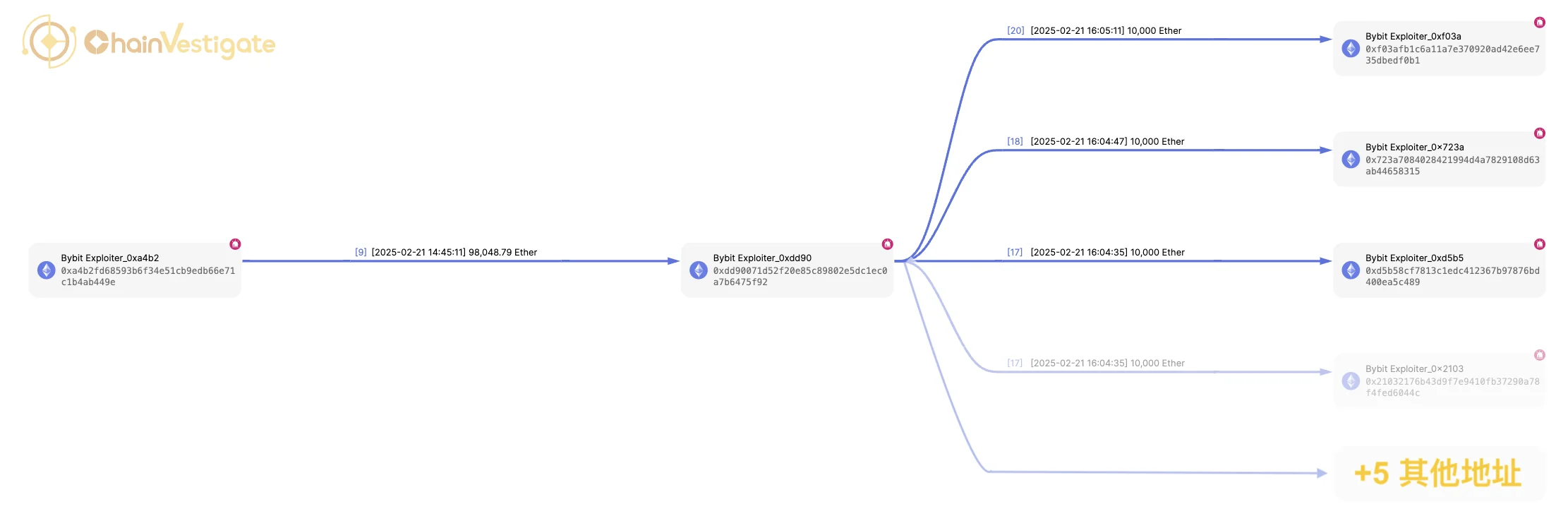

4️⃣ 幣流分析:駭客繼續分散資金

透過去中心化交易所(DEX)獲得的 90,000 顆 ETH,駭客再度分配 10,000 顆 ETH 至 9 個非託管錢包,進一步增加追蹤難度。

幣流分析圖 5:駭客錢包將 9萬顆 ETH 平均轉移至 9 個錢包地址

5️⃣ 幣流分析:暫結

截至目前,駭客已將 490,000 顆 ETH 分散至 49 個不同的錢包,目前資金流向暫時停止,但仍需持續監測駭客的下一步動作。

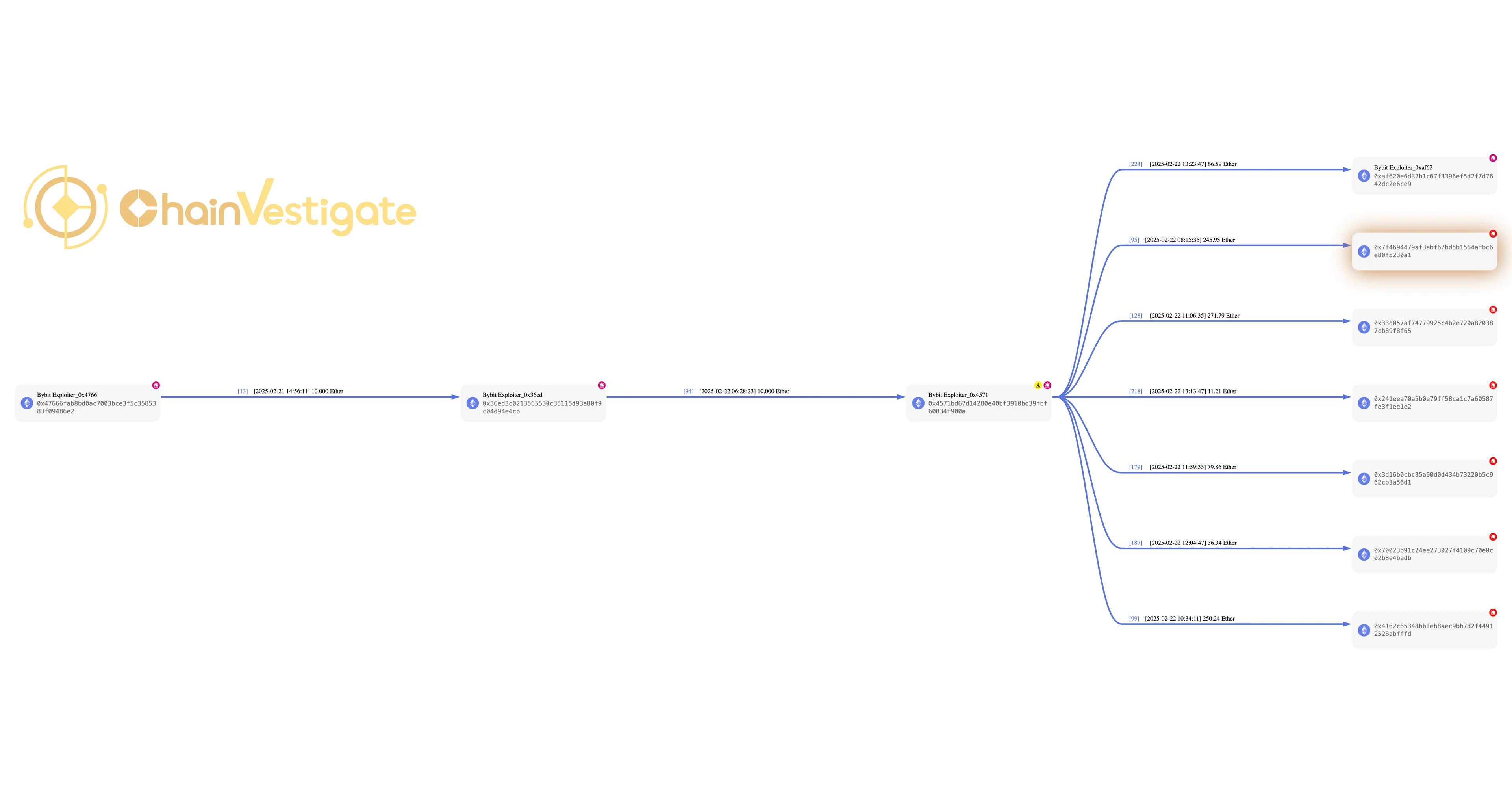

6️⃣ 幣流分析更新:部分收款錢包開始分散並多層化轉出資金,並轉入 eXch 等免 KYC 的兑幣所

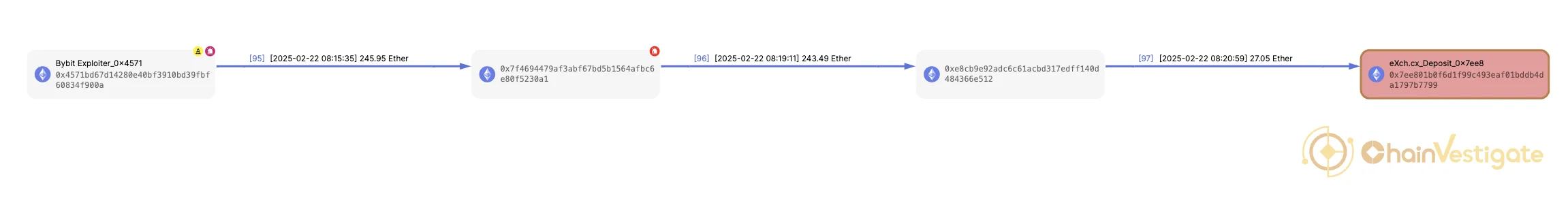

目前確認 0x4571bd67d14280e40bf3910bd39fbf60834f900a,已將 10,000 顆 ETH 盡數轉出,分析團隊就部分金流分析,發現轉入eXch等兑幣所。

幣流分析圖 7:ETH 遭轉出,並以不規律的金額分散

幣流分析圖 8:部分資金已流入 eXch兑幣所

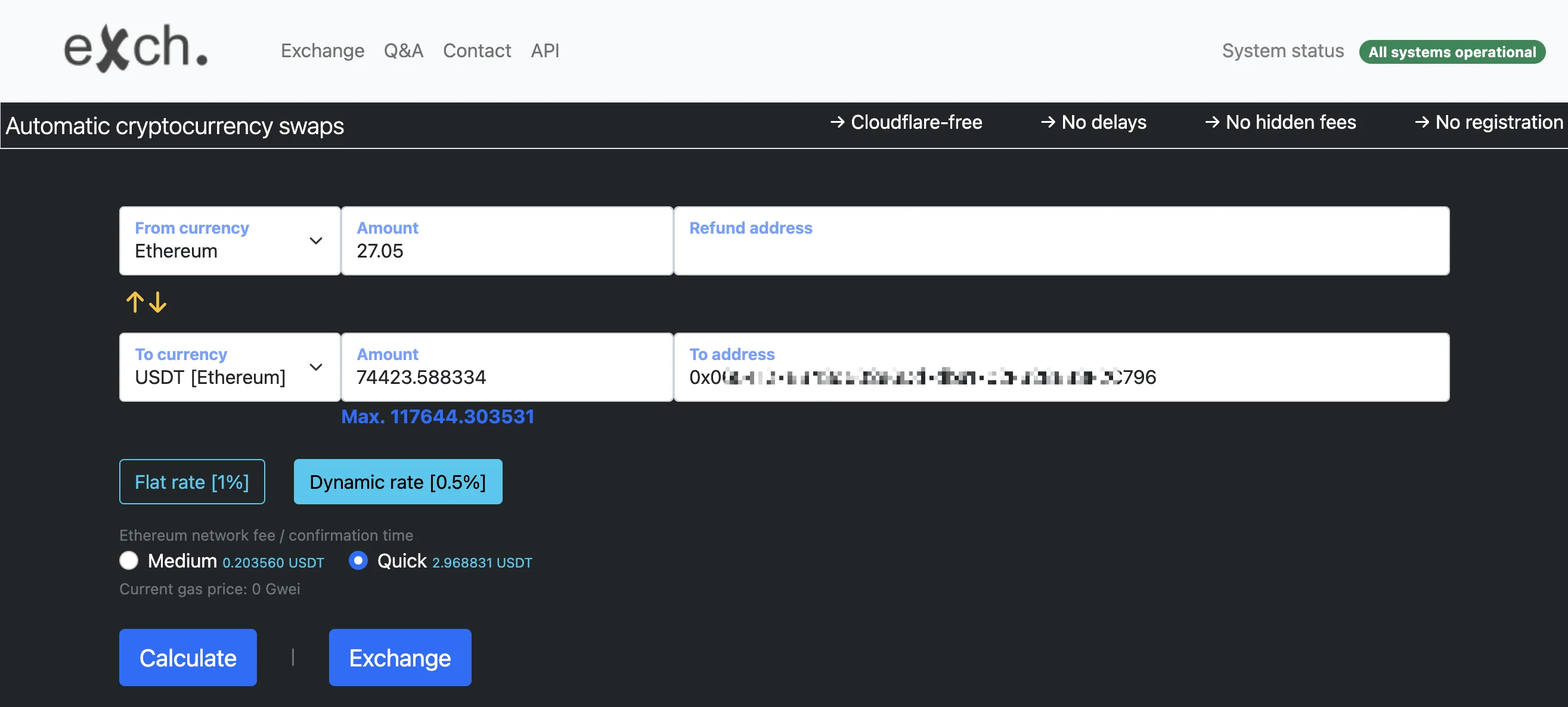

幣流分析圖 9:eXch兑幣所無需KYC,犯罪分子會利用此服務進一步複雜金流甚至進行跨鏈

🚀 駭客的下一步?虛擬貨幣駭客洗錢手法解析

根據 Chainvestigate 幣流分析,駭客可能採取以下策略來進一步處理資金:

🔸 透過 Tornado Cash 或類似混幣器進行資金洗白:這種方式能讓駭客將 ETH 轉換成難以追蹤的新地址,避免被監管機構或執法機關追查攔截。

🔸 與 Bybit 達成和解:在過去的案例中,部分駭客選擇與受害交易所談判,歸還大部分資金,並保留部分作為「駭客獎金」,讓交易所停止追查。

🔸 透過 CEX(中心化交易所)進行小額變現:駭客可能將資金透過不同帳戶存入交易所,再逐步變現。

目前,許多資安專家認為本次事件的攻擊方式與北韓駭客組織「拉撒路集團」(Lazarus Group)高度相似,可能涉及國際犯罪組織的協作。

🧐 幣流分析揭露駭客地址上的奇特現象

有趣的是,在 Etherscan 上,我們發現大量針對駭客地址的留言交易,包括:

💬 網友求贈 ETH:許多人直接留言向駭客索要資金。

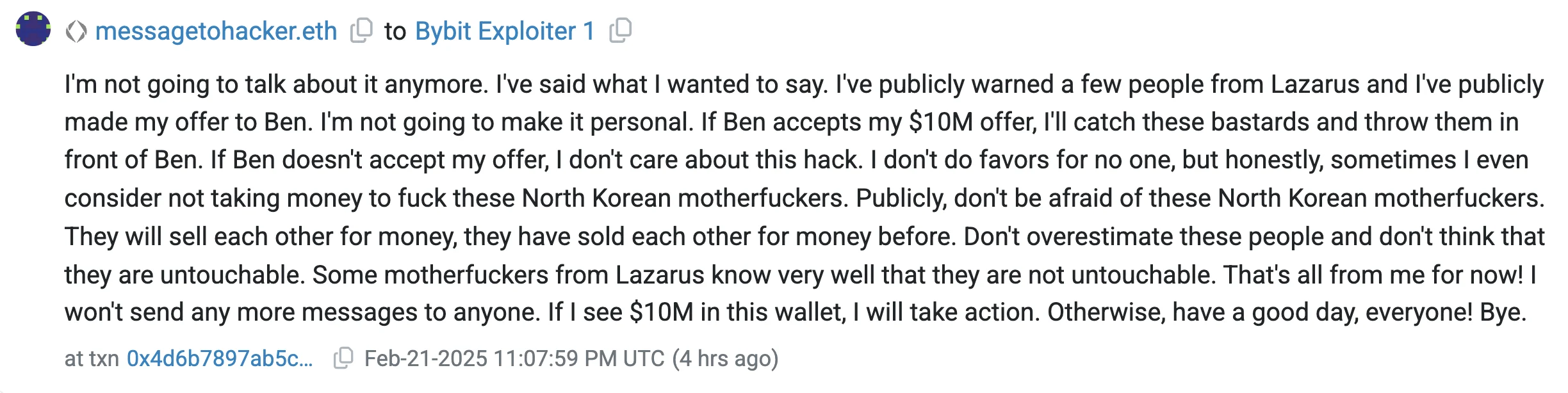

💬 駭客內部情報交易:自稱「白帽駭客」的個體聲稱掌握拉撒路集團內部情報,並向 Bybit CEO Ben Zhou 索要 1,000 萬美元報酬。

幣流分析圖 6:第三方稱掌握駭客組織情報,向Bybit索取報酬

🔗 查看第三方留言:Etherscan Input Data Messages (IDM)

🛡️ 如何防範未來虛擬貨幣駭客攻擊?

這次 Bybit 駭客攻擊事件再次提醒我們,加密貨幣投資者與交易所應強化資安防護,避免成為下一個受害者。以下是防範駭客攻擊的最佳做法:

✅ 使用硬體冷錢包,確保私鑰安全

✅ 提高多重簽名驗證,防止單點入侵

✅ 監測大額異常交易,及早應對潛在風險

✅ 定期進行安全審計與滲透測試,提升防禦能力

目前,Chainvestigate 正持續監測駭客資金流向,並提供專業的幣流分析服務,協助企業與個人追蹤遭竊資產。如果您不幸遭遇虛擬貨幣駭客入侵,並且需要幣流分析的服務,協助您獲取更多案件線索,或是想要了解幣流追蹤報告在司法程序中如何被使用,歡迎點擊聯繫我們填寫表單或是直接透過 Line 聯繫我們,Chainvestigate – 舜藤鑒正的團隊成員會盡快與您聯絡,說明後續諮詢流程。